Cyberangriffe – es kann jeden treffen

Jedoch kann man sich auch vorbereiten .

In einer Zeit, in der die Bedrohungen durch Cyberangriffe fast schon zum Standard gehört, ist es unerlässlich, dass Unternehmen und Organisationen ihre Sicherheitsmaßnahmen kontinuierlich updaten und anpassen.

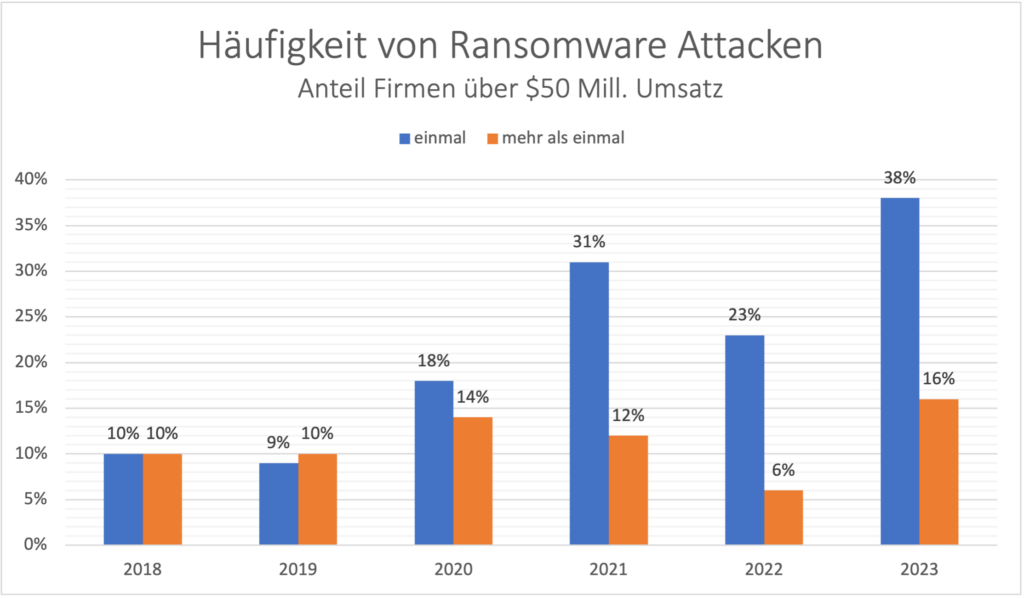

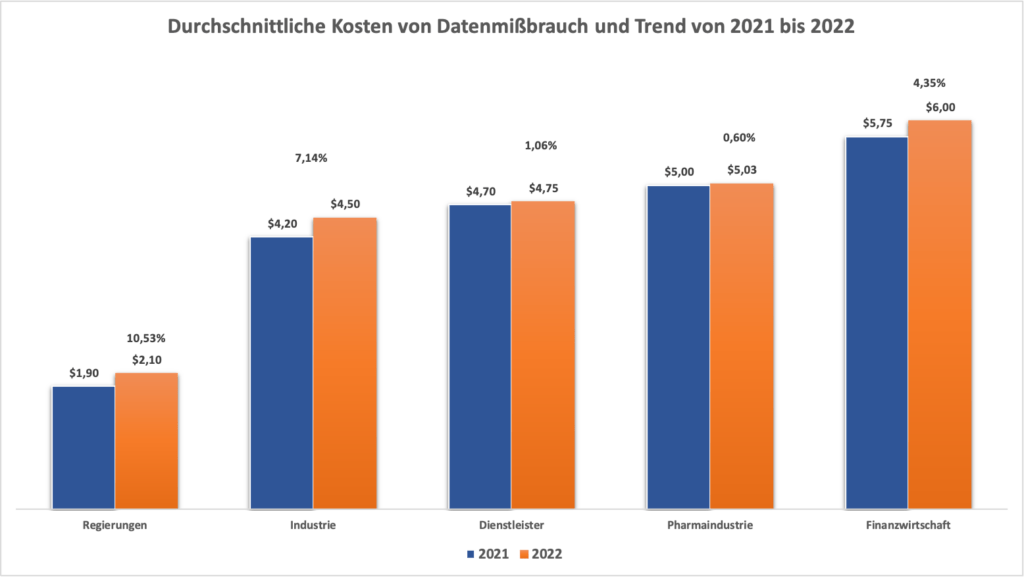

Die Häufigkeit, aber auch die Kosten zur Wiederherstellung und Ausfallkosten steigen, insbesondere im öffentlichen Bereichen und der Industrie.

Cyber-Attacken in Zahlen

Neue Schadprogramm-Varianten in 2023 pro Tag in Deutschland

Quelle: Statista, registriert vom Bundesamt für Sicherheit in der Informationstechnik (BSI)

Der rapide Anstieg neuer Schadprogramm-Varianten pro Tag in Deutschland verdeutlicht eindeutig, dass herkömmliche Virenschutzprogramme längst nicht mehr ausreichend sind, um die wachsende Bedrohung effektiv zu bekämpfen.

„Zero Trust“ stellt hier einen vielversprechenden Ansatz dar,

um den Schutz sensibler Daten und Systeme zu verbessern sowie die Sicherheitslage insgesamt zu stärken. Indem Unternehmen das Prinzip „Null Vertrauen“ implementieren und die erforderlichen Schritte zur Anwendung von Zero Trust einleiten, können sie ihre digitale Sicherheit auf eine neue Ebene heben und potenzielle Bedrohungen effektiv abwehren.

Die Abwehr von Cyber-Attacken

Unsere Kunden profitieren dabei von unseren Erfahrungen bei den Anpassungen bestehender IT-Infrastrukturen, welche auf „best practice“ Ansätzen basieren und mit Unterstützung entsprechender Softwareprodukte, in eine „Zero Trust“ Compliant Umgebung migriert werden.

Wenn technisch Maßnahmen, wie

- Next Generation Firewalls,

- XEDR Systeme,

- SIEM Implementierungen,

- Microsegmentierung und

- Zero Trust Lösungen

durch entsprechend angepasste Betriebsprozesse flankiert werden, kann im Rahmen einer Security Architektur die Sicherheit vor Cyberattacken gesteigert werden.

Und auch der Endbenutzer muss darin geschult und trainiert werden, die Sicherheit im Unternehmen als Teil seiner täglichen Arbeit zu verstehen, und entsprechen zu handeln.

Einheitliche Security Richtlinien auf allen Ebenen

Nur durch einheitlich Security Richtlinien, eine umfassende Security Architektur sowie die notwendigen Prozessanpassungen für Betriebsprozesse und entsprechender Optimierung der IT gestützten Geschäftsprozesse, kann die Cybersecurity im Unternehmen maßgeblich verbessert werden. Für die Umsetzung sind sowohl technische Kompetenz als auch ein erfahrenes Projektmanagement inklusive Change-Management erforderlich, um die definierten Veränderungen im Unternehmen professionell umzusetzen zu können.

Stärken Sie Ihre Incident Response Strategie.

- Überprüfen Sie jetzt Ihre Sicherheitsmaßnahmen anhand der Checkliste.

- Verschaffen Sie sich rechtzeitig einen Überblick und handeln Sie proaktiv.

- Stellen Sie sicher, dass Ihr Unternehmen optimal geschützt ist.

- Minimieren Sie die Auswirkungen von Cyberangriffen.

- Erhalten Sie Ihre Geschäftsfähigkeit.

Skill-Plan Incident-Response:

Empowering Resilience, Ensuring Security!

Checkliste Effektives Incident Response

Um den kostenlosen Download der Checkliste zu erhalten, füllen Sie bitte kurz die nachfolgenden Informationen aus. Nach erfolgreichem Eintrag erhalten Sie sofortigen Zugriff auf die pdf.-Checkliste:

Vorschau der Checkliste